El 22 de febrero D-LINK se hacía eco de un nuevo ransomware que afectaba, entre otros, a sus NAS aprovechando una vulnerabilidad en la implementación de SAMBA. Dicha vulnerabilidad está catalogada como CVE-2017-7494.

D-LINK corrigió este fallo en la versión 1.10 de su firmware, el cual data de octubre de 2017 según su changelog. La última versión disponbile de dichor firmware es la 1.11B01, la cual puede ser descargada de la web oficial.

Este ramsomware ha pasado casi desapercibido, ya que poca gente se hizo eco en las redes sociales. Como ejemplo tenemos twitter, donde podemos encontrar varios mensajes de un analista de malware italiano llamado RE-Solver donde hace un pequeño análisis del virus. Destaca el hecho de que indica que también instala una instancia de tor en los dispositivos infectados para que hagan de nodo para esta red.

Este usuario explica cómo el virus cifra los archivos y ha publicado un decrypter teórico, ya que se podrían tardar más de 100 años en sacar la clave. No obstante no se pierde nada intentándolo.

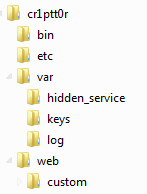

La imagen de la izquierda corresponde a la estructura de directorios que guarda el ransomware cuando está instalado en el dispositivo víctima. La carpeta cr1ptt0r cuelga de la ruta /mnt/HD/HD_a2/Nas_Prog.

En la carpeta bin se encuentran, además del ejecutable del virus en sí, un ejecutable llamado tor, por lo que parece que sí que es cierto que los dispositivos infectados ejecutan una instacia de tor como comentaba el usuario RE-Solver

Para los que tengan curiosidad y quieran trastear con este ransomware, lo pueden descargar de aquí.